Recuperare la password di accesso a Windows

--xp, Nt, Vista, Server

Una birretta di troppo con gli amici e quando rientrate a casa vi improvvisate maniaci della sicurezza, cambiando tutte le password di accesso al sistema. L'indomani, passata la sbornia, scoprite con disperazione che non potete più utilizzare il vostro PC, in cui conservate i progetti degli ultimi sei mesi..

Uno scenario alquanto improbabile, ma può succedere anche ai più organizzati di smarrire la password di sistema. Per i sysadmin o chi fa assistenza inoltre, potrebbe essere tedioso dover rincorrere i clienti per conoscere la password di accesso. Tante situazioni, un unico denominatore: come accedere al sistema operativo senza conoscere la password? Nel corso dell'articolo vedremo una guida passo-passo su come aggirare questo ostacolo, ma mettiamo in chiaro un paio di cose per chi desiderasse utilizzare questo trucchetto per fare danni, sabotare o rubare dati sensibili:

![]()

- Accedere ad un sistema senza autorizzazione è una violazione punita dalla legge

- Per poter effettuare questa procedura, dovrete aver accesso fisicamente al sistema: non è possibile operare da remoto

- Esiste un piccolissimo margine di errore nella procedura, che potrebbe precludere per sempre l'accesso al sistema, con relativa perdita delle informazioni ivi contenute

- L'utente legittimo si accorgerà al primo login che qualcuno è entrato nel sistema

- È necessario un po' di tempo e un pochino di impegno tecnico: dovremo riavviare il PC e avviarlo utilizzando un floppy/CD di boot

Benché esistano numerose utility sul mercato, abbiamo scelto la soluzione open source "Offline NT Password & Registry Recover" che, oltre ad essere gratuita, ha dato ottimi risultati, è relativamente semplice e lineare, si è rivelata compatibile sia con tutti i sistemi operativi Microsoft.

Compatibilità

La tecnica proposta è stata testata con

- Windows XP Service Pack 0/1/2/3

- Windows Vista Service Pack 0/1

Stando alla documentazione, dovrebbe funzionare anche con

- Windows NT

- Windows 2000 Service Pack 0/1/2/3/4

- Windows Server 2003 Service Pack 0/1/2

Compatibilità Filesystem

Non vi sono limitazioni inerenti il filesystem in uso. La procedura funziona con

- NTFS

- NTFS compresso

- FAT32

Pronti, si parte

Scaricate il file Password Editor.zip allegato.

L'archivio conterrà una immagine CD in formato ISO, che dovrà essere masterizzata su un supporto CD-R oppure CD-RW utilizzando la solita procedura.

Contestualmente all'ultimo aggiornamento dell'articolo abbiamo rimosso dall'archivio la versione per floppy del programma: come abbiamo documentato, i floppy sono ormai supporti estremamente instabili, e la procedura potrebbe essere totalmente compromessa se il floppy fosse danneggiato.

In caso di necessità, la versione per dischetto può essere recuperata dal sito ufficiale.

Una volta ottenuto il vostro CD bootante, inseritelo nel lettore e riavviate il computer: impostate ora il vostro supporto come unità di avvio principale e attendete qualche istante..

Il PC mostrerà a video una serie di informazioni: è il cuore Linux contenuto nel CD-ROM che si carica.

Nota: con la dicitura digitare x utilizzata nel prosieguo intendo premere il tasto corrispondente sulla tastiera, sottointendendo inoltre che dopo aver inserito ogni comando venga premuto il tasto Invio sulla teastiera.

Passo 1

Una volta che tutto sarà pronto, vi verrà chiesto di selezionare la partizione che contiene l'installazione di Windows: solitamente l'automatismo impiegato rileva il tutto correttamente, e sarà sufficiente premere Invio.

Se così non fosse, premete il numero associato alla partizione corretta dalla tabellina in alto, e quindi invio.

Passo 2

Come dicevo ad inizio pagina, questa procedura vi permette di recuperare l'accesso sia che il sistema sia installato su una partizione FAT32 sia su NTFS: il programma proverà ad accedere ai due diversi formati, mostrando degli errori quando utilizza il metodo sbagliato: niente di cui preoccuparsi!

Passo 3

Dov'è il registro? A meno che non abbiate cambiato il percorso standard del registro con qualche trucchetto, il percorso proposto, windows/system32/config, andrà bene e dovrete solo premere invio.

Passo 4

Il registro di sistema è diviso su più file: il programma vi chiede quali parti volete caricare. Premete invio per specificare quelle di default, in cui è contenuta la password.

Passo 5

Il programma permette di effettuare anche altre operazioni legate alla modifica del registro di configurazione, ma scegliamo 1 per il recupero.

Passo 6

Vi verrà proposta una lista di tutti gli utenti presenti sul sistema: digitate il nome dell'utente per cui volete recuperare la password, facendo la massima attenzione a rispettare le maiuscole-minuscole.

In questo caso ho digitato Zane per recuperare la mia password.

Passo 7

Dopo una serie di informazioni sul profilo che avete scelto, vi verrà chiesto di inserire una nuova password: fino a qui abbiamo fatto intendere, per semplicità di esposizione, che fosse possibile "recuperare" la password: questo in realtà non è possibile utilizzando Offline NT Password & Registry Recover.

Il nostro programma permette però di cancellare la vecchia password dimenticata e sostituirla con una nuova: per agire nel metodo più sicuro possibile, digitate * (asterisco): per farlo, premete Shift + 8 (il programma "pensa" in americano). Questo eliminerà la password smarrita, consentendo l'accesso senza parola d'ordine.

Il tool chiederà quindi la prima di molte conferme: rispondiamo y

Passo 8

Se la linea sottostante riporta Changed!... siamo a posto, l'operazione è (virtualmente) riuscita!! Nei prossimi passaggi la finalizzeremo.

Passo 9

Digitiamo ora ! (ottenibile con Shift + 1)

Passo 10

Siamo di nuovo al menu principale, ora q

Passo 11

Ci viene proposto un rapporto di quello che è stato modificato: accertatevi che vi sia solo

- # hive

- 0 <sam> OK

Se così non fosse, avete premuto qualche pulsante di troppo, premete il tasto "reset" sul computer e ricominciate da capo.

Passo 12

Ultimo passaggio: tutte le operazioni svolte fino ad ora sono solo "virtuali": digitando y diventeranno effettive!

Passo 13

Il programma lavorerà qualche istante, mostrando una schermata simile alla sottostante: come potete notare sono presenti anche alcune righe di errore, che possono tranquillamente essere ignorate.

Molto bene, l'operazione è conclusa, ora potete verificare come è andata: incrociate le dita, estraete il CD-ROM e premete ctrl+alt+canc per riavviare il sistema.

Passo 14

Entro pochi istanti dovremmo trovarci davanti alla schermata di verifica integrità del disco: è tutto normale.

Conclusa la verifica, vi verrà proposta l'abituale schermo di benvenuto di Windows XP: digitiamo/scegliamo il nostro utente, e lasciamo vuoto il campo password.

Non è stato difficile, vero?

Alcune considerazioni

Innanzitutto non posso che fare tantissimi complimenti a Petter Nordahl-Hagen, autore del tool, che è riuscito in quella che a livello tecnico è un'operazione estremamente complessa quanto delicata.

In secondo luogo faccio vivissimi complimenti anche a Microsoft per la falla di sicurezza: automatizzando questa procedura con valori standard (non è affatto difficile per un buon programmatore, poiché molti valori sono invariabili su tutte le macchine, il programma lavora in modo sequenziale ed è disponibile il codice sorgente) in una manciata di secondi è possibile avere accesso ad una macchina Windows: in un sistema chiaramente disegnato per la multi-utenza si tratta di un problema non da poco.

Questo porta quindi ad una riflessione importante: come posso proteggere i miei file da occhi indiscreti? Beh, d'ora in poi bisogna abituarsi a pensare che, usando Windows, il nostro sistema può essere accessibile da chiunque, e che chiunque può modificare tutte le impostazioni a suo piacimento.

È possibile aggiungere un livello di sicurezza aggiuntivo ("quanto robusto", è però ancora tutto da vedere..) a documenti sensibili tramite una apposita funzione di Windows chiamata EFS (Encrypting File System), presente però solo nella versione Professional di Windows XP: una volta azzerata la password, questi documenti diverranno del tutto inutilizzabili fino a quando la password originale non verrà ripristinata.

Le password di Windows 7: il solito problema di chiunque, per divertimento o per necessità, deve scoprirle. Avete messo una password e dopo qualche giorno di inutilizzo del pc l’avete dimenticata? Oppure volete combinare guai a scuola scovando la password di amministrazione dei computer docenti? O ancora, dovete recuperare la password di un amico che l’ha persa?

Ogni volta (di frequente) che si presenta un problema di questo tipo siamo alle solite: via con le ricerche su Google, con le LiveCD di Linux, con i classici software come Ophcrack. Ma non sempre recuperare (alias scoprire) la password del sistema operativo – ancor più quella di Windows 7 – è possibile: quando è complessa e mancano punti di ripristino o domande di sicurezza, non ci sono speranze.

Tranne, forse, una: si chiama Offline NT Password & Registry Editor, notoriamente conosciuto come NTPasswd, ed è un programma che non recupera la password di Windows ma la cancella. Vediamo un po’.

Resettare la password di Windows 7? Provate NtPasswd

Facciamo un po’ di chiarezza per i neofiti: Windows memorizza le password codificandole – per mezzo di complessi algoritmi – in una stringa di caratteri crittografati, chiamata hash e nello specifico NT Hash. Per ogni utente è associato l’hash della sua password: all’accesso, Windows calcola l’hash della password che inseriamo e lo confronta con quello salvato. In particolare, tutti gli hash sono memorizzati in un notissimo file chiamato SAM (generalmente bloccato ma accessibile da altri sistemi operativi o da LiveCD). Tale file è localizzato in C:/Windows/System32/config.

NtPasswd non cerca di scoprire le password (i programmi qualunque vanno a tentativi), bensì sfrutta dei bug di un processo di sistema per resettarle. Come si usa? Basta scaricare e masterizzare la Live CD, inserire il cd all’avvio e seguire le istruzioni. Importante: entrate nel BIOS (cliccando F2 o Canc) e nella voce Boot Sequence o Boot impostare l’avvio prima dal Cd e poi dal disco, o prima dall’USB se scegliete l’USB.

Per usare l’USB anziché il cd, basta copiare tutti i contenuti nella cartella principale della pendrive (senza cancellare altri file). Poi, dal prompt dei comandi, bisogna eseguire il comando: F:> syslinux -ma f: (ipotizzando che la pendrive abbia lettera di unità F:).

Una volta avviato il pc dal cd (o dalla pendrive) bisogna confermare le cose che ci vengono chieste dal programma: in genere basta premere Invio. Per il download e per maggiori info vi lascio al sito ufficiale:

Link e Download | Offline NT Password

--Ophcrack: come trovare le password di Windows

Recuperare le password perse nelle varie versioni di Windows è un’operazione alquanto difficile e complicata, se non impossibile, considerando la garanzia di protezione e sicurezza dell’ambiente informativo che un sistema operativo deve fornire. Tuttavia è possibile aggirare il problema, grazie al tool più diffuso per il recupero delle password perse di qualsiasi programma open source o proprietario: Ophcrack.

Ophcrack è utilizzato soprattutto nei sistemi Windows, quando per diverse cause non è possibile accedere al sistema a per una password persa o corrotta. Non è richiesta nessuna installazione in Windows, né password di accesso; ecco perché sembra che Ophcrack riesca a recuperare il 99,9% delle password da qualsiasi sistema Windows.

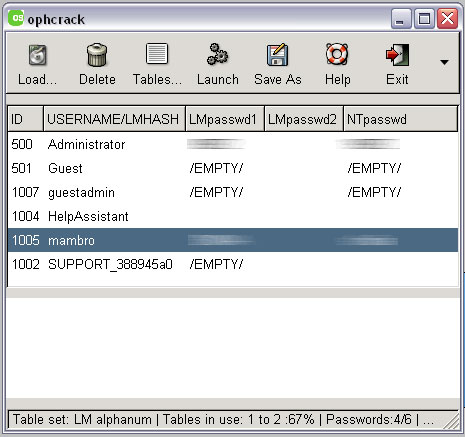

Ophcrack localizza gli utenti nel sistema Windows ed inizia ad effettuare il cracking delle loro password. Il processo è completamente automatico, non è richiesta nessuna competenza o operazione aggiuntiva. Quando le password sono visualizzate sullo schermo, sarà sufficiente prenderne nota, rimuovere il CD dal lettore (nel caso abbiate installato la versione LiveCd) e riavviare la macchina; all’accesso successivo sarà sufficiente inserire la password.

Se non avete la possibilità di istallare il programma perchè non siete amministratori di sistema basta scaricare la versione LiveCd, masterizzarla su un CD, far partire il pc con il cd stesso e il gioco è fatto.

Sul mio Pc il programma ha impiegato meno di due minuti per trovare entrambi le password dei due account administrator!

Lo vedete dall’ immagine qui sotto

Buon cracking ;)

:: SCARICA IL PROGRAMMA ::

mini How to: Windows password reset/cracking

maggio 4, 2011 — ptrac3

Per il reset , ovvero la reimpostazione della password con una nuova, (oppure la semplice cancellazione della stessa) esistono essenzialmente due metodi:

Manuale (richiede una connessione Internet) :

Metodo 1

Bootare Ubuntu con il metodo che si preferisce dopodichè digitare da terminale

sudo apt-get install chntpw

cd /media/disk/WINDOWS/system32/config

sudo chntpw SAM

da notare che /media/disk/WINDOWS andrà sostituito con il punto di mount della vostra attuale partizione windows.

Se si volesse cambiare/resettare la password di un utente specifico digitare

sudo chntpw -u username SAM

Per non cambiare la vecchia password con una nuova ma se vogliamo semplicemente eliminarla digitiamo poi *.

Confermate con Y, riavviate e il gioco è fatto.

Metodo 2

Cosa ci serve: una qualsiasi distribuzione GNU/Linux che possa accedere alla partizione dove avete installato Windows.

- Bootate la vostra distro

- Recatevi su c:/windows/system32 fate un backup del file sethc.exe . Dopodichè copiate cmd (command prompt) e rinominatelo come sethc e confermate l’overwrite.

- Rebootate il sistema e disinserite la vostra distro, e al login di windows premete 5 volte Shift ma questa volta vi comparirà un prompt dei comandi con diritti amministrativi.

- A questo punto potrete disabilitare la password oppure crearne una nuova:

Esempio:

“Net user administrator 123 “dove 123 è la password oppure puoi aggiungere un nuovo utente con

“Net user abc /add “ dove abc è il nome dell’utente

Se poi volete fare proprio le persone fini potete creare un nuovo utente e renderlo nascosto al login:

Basterà digitare regedit dal promp e premere invio per eseguire l’editor del Registro di Sistema:

Andate alla seguente chiave: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\SpecialAccounts\UserList]qua andrà creato un valore

DWORD contentene il nome dell’utente appena creato.Basterà fare click con il tasto destro in uno spazio vuoto e selezionare nuovo–>valore DWORD o new–>DWORD value : )

Automatico (non richiede una connessione Internet) :

Scaricare dal sito ufficiale la iso di NT Offline Password http://www.pogostick.net/~pnh/ntpasswd/cd100627.zip

La iso potete masterizzarla su CD oppure su USB grazie a Unetbootin. Se volete che funzioni al 100% vi consiglio , se possiible, di provare dal CD. Essendo una distro non pensata per USB ci può essere sempre il rischio che qualcosa (in genere riguarda sempre file system che vengono montati male) non vada come previsto.

Nell’immagine potrete vedere ciò che vi apparirà appena bootata l’iso, premete invio per iniziare il boot di default.

Passo 1: Select disk where the Windows installation is

Selezionare il disco dove avete installato Windows, nella maggior parte dei casi vi basterà premere Invio. Il riconoscimento sarà automatico.

Passo 2: Select PATH an registry files

Selezionare il percorso della “registry directory”. (Solitamente WINDOWS/system32/config).

Premendo invio apparirà il contenuto della directory config e un menu con alcune scelte

1 – password reset [sam system security]

2 – recoveryConsole parameters [software]

Q – quit

Di default il menu propone la scelta 1 ovvero la cancellazione della password.

Passo 3: Password o registry edit

Il programma provvede a fare una copia del file sam che contiene le password associata agli utenti del sistema operativo.

Le modifiche al file non saranno disponibile fino a che non si sia riavviato il PC.

Questo il menu disponibile:

1 – edit user data and passwords

2 – syskey status & change

3 – recoveryconsole settings

9 – registry editor, now whith full write support!

Q – quit

Con la scelta 1 vedrete a video la lista degli utenti di Windows con alcune informazioni.

Se l’utente ha una password ci sarà la scritta lock viceversa vedrete *blank* e se possiedono i diritti di amministratore.

Anche qui avrete un menu con varie scelte: il punto esclamativo ! per uscire, il punto . per rivedere la lista utenti oppure potete digitare il nome dell’utente da sbloccare (unlock)

Per esempio se abbiamo smarrito la password dell’amministratore di sistema, digitate Administrator.

Digitato il nome utente apparirà un ulteriore menu:

1 – Clear (blank) user password

2 – Edit (set news) user password (careful with this on XP or Vista)

3 – Promote user (make user an administrator)

4 – Unlock and enable user account [probably locked now]

Con la scelta 1 cancellerete completamente la password di Administrator

Al successivo riavvio del PC le modifiche alle password utente saranno applicate.

Potrete così accedere al sistema operativo non inserendo nessuna password. Oppure ovviamente potrete settare una nuova password..A voi la scelta! ![]()

Password cracking

Metodo Ophcrack

Come recita l’home page “Ophcrack è cracker grtutito di password di Windows basate sulle rainbow tables. Si tratta di una implementazione molto efficace di tabelle rainbow. Viene fornito con una Graphical User Interface e gira su più piattaforme.” Ora avrete due opzioni: o scaricare il livecd oppure l’applicativo.

Nel primo caso ,che forse suggerisco, vi basterà masterizzare la ISO su un CD e aspettare che booti..:)

Questa la fase iniziale del boot, premete Invio e aspettate che tutto si carichi..

Dopo aver caricato tutto vi si dovrebbe presentare la finestra principale di Ophcrack, simile a questa